VPNs für iOS sind kaputt und Apple weiß es, sagt ein Sicherheitsforscher

VPNs von Drittanbietern, die für iPhones und iPads entwickelt wurden, leiten routinemäßig den gesamten Netzwerkverkehr nicht durch einen sicheren Tunnel, nachdem sie eingeschaltet wurden, was Apple schon seit Jahren bekannt ist.

In einem ständig aktualisierten Blogbeitrag schreibt Michael Horowitz, dass nach dem Testen mehrerer Arten von VPN-Software (Virtual Private Network) auf iOS-Geräten die meisten zunächst gut zu funktionieren scheinen, indem sie dem Gerät eine neue öffentliche IP-Adresse und neue DNS-Server zuweisen und Daten an den VPN-Server senden. Im Laufe der Zeit kommt es jedoch zu Datenverlusten im VPN-Tunnel.

Wenn ein Benutzer eine Verbindung zu einem VPN herstellt, trennt das Betriebssystem normalerweise alle bestehenden Internetverbindungen und baut sie dann über den VPN-Tunnel wieder auf. Das ist nicht das, was Horowitz bei seiner erweiterten Routerprotokollierung beobachtet hat. Stattdessen werden Sitzungen und Verbindungen, die vor dem Einschalten des VPN aufgebaut wurden, nicht beendet, wie man es erwarten würde, und können immer noch Daten außerhalb des VPN-Tunnels senden, während dieser aktiv ist, so dass sie potenziell unverschlüsselt und für Internetdienstanbieter und andere Parteien offen sind.

"Die Daten verlassen das iOS-Gerät außerhalb des VPN-Tunnels", schreibt Horowitz. "Es handelt sich nicht um ein klassisches DNS-Leck, sondern um ein Datenleck. Ich habe dies mit verschiedenen VPN-Typen und Software von verschiedenen VPN-Anbietern bestätigt. Die neueste Version von iOS, die ich getestet habe, ist 15.6".

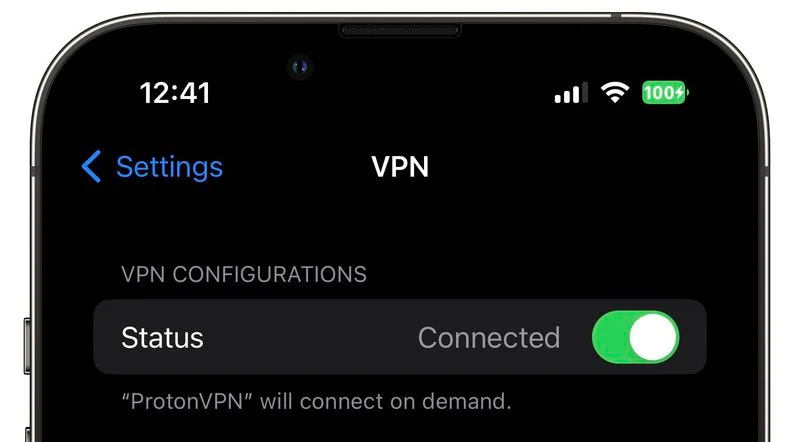

Horowitz behauptet, dass seine Ergebnisse durch einen ähnlichen Bericht bestätigt werden, der im März 2020 von der Datenschutzfirma Proton veröffentlicht wurde. Darin heißt es, dass in iOS 13.3.1 eine iOS-VPN-Umgehungsschwachstelle identifiziert wurde, die auch in drei nachfolgenden Updates für iOS 13 bestehen blieb.

Laut Proton hat Apple angedeutet, dass es eine Kill-Switch-Funktion in ein zukünftiges Software-Update einbauen wird, die es Entwicklern ermöglicht, alle bestehenden Verbindungen zu blockieren, wenn ein VPN-Tunnel unterbrochen wird.

Die hinzugefügte Funktionalität scheint sich jedoch nicht auf die Ergebnisse von Horowitz' Tests ausgewirkt zu haben, die im Mai 2022 auf einem iPadOS 15.4.1 mit dem VPN-Client von Proton durchgeführt wurden, und der Forscher sagt, dass alle Annahmen, dass dies die Datenlecks verhindern würde, "falsch sind".

Horowitz hat kürzlich seine Tests mit installiertem iOS 15.5 und OpenVPN mit dem WireGuard-Protokoll fortgesetzt, aber sein iPad stellt weiterhin Anfragen außerhalb des verschlüsselten Tunnels sowohl an Apple-Dienste als auch an Amazon Web Services.

Wie von ArsTechnica erwähnt, schlägt Proton einen Workaround für das Problem vor, bei dem das VPN aktiviert und dann der Flugzeugmodus ein- und ausgeschaltet wird, um den gesamten Netzwerkverkehr über den VPN-Tunnel wiederherzustellen.

Proton gibt jedoch zu, dass dies nicht garantiert funktioniert, während Horowitz behauptet, dass der Flugzeugmodus an sich nicht zuverlässig ist und nicht als Lösung für das Problem angesehen werden sollte.

18. August 2022iPhone & iPad Fun,News,iPhoneiPhone 13,Iphone 12 pro max,Iphone 12,iOS,iPhone 14 Pro,iPhone,iphone 13 pro,iPhone 14,Iphone 12 pro,iPhone News,iPhone 14 Pro Max,iphone 13 pro max